1) Todo

sistema deberá contar con la documentación de los procedimientos de resguardo y

recuperación antes de entrar en producción. La misma será controlada por el

área responsable de la Seguridad Informática para verificar que es clara,

completa y contempla como mínimo la recuperación de los siguientes elementos:

a) El

reemplazo de los servidores críticos.

b) El

sistema operativo y su configuración (parámetros, file systems, particiones,

usuarios y grupos, etc.)

c) Los

utilitarios y paquetes de software de base necesarios para que la aplicación se

ejecute.

d) Los

programas que componen la aplicación.

e) Los

archivos y/o bases de datos del sistema.

f) Horario

de ejecución de la copia de resguardo.

No se

pondrá en producción ningún sistema que no cumpla este requerimiento.

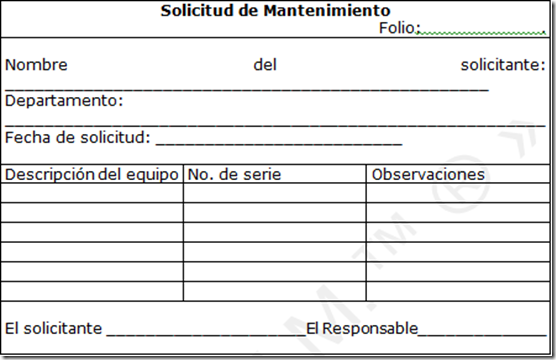

2) Todas

las copias de resguardo deberán estar claramente identificadas, con etiquetas

que indiquen como mínimo

a) Equipo

al que pertenece

b) Fecha y

hora de ejecución

c)

Frecuencia : anual, mensual, semanal, diaria

d) Número

de secuencia o lote

e) Tipo de

backup

f) Nombre

del sistema o aplicativo y otros datos necesarios para su fácil reconocimiento.

3) Se

llevará un registro diario de las cintas en uso indicando al menos,

a) Fecha

de ejecución del resguardo.

b) Qué

cintas integran el backup de los equipos.

c)

Cantidad de veces que se usó la cinta.

d>) Lugares

asignados para su guarda.

El área

responsable de Seguridad Informática revisará periódicamente que se cumpla con

este registro en tiempo y forma.

4) Todos

los procedimientos de respaldo deberán generar un log en el equipo que permita

la revisión del resultado de la ejecución, y dentro de lo posible, se

realizarán con la opción de verificación de integridad (lectura posterior a la

escritura.)

5) Los

sitios donde se almacenen las copias de resguardo deberán ser físicamente

seguros, con los controles físicos y ambientales según normas estándares; los

soportes ópticos o magnéticos deben guardarse dentro de un armario o caja de

seguridad ignífugo.

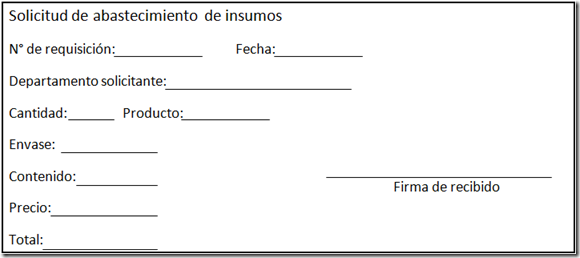

6) Se

generarán en lo posible DOS (2) copias de resguardo, guardando una de ellas en

un edificio diferente al del ámbito de procesamiento, en un lugar que cumpla

con los requerimientos mencionados en el punto 5) y a distancia tal que la

ocurrencia de cualquier contingencia en uno no afecte al otro. En caso de tener

solo una copia esta debe ser llevada fuera del ámbito de procesamiento de la

forma anteriormente mencionada.

El

traslado de las cintas debe ser realizado por personal debidamente autorizado,

utilizando los accesos habilitados para movimiento de insumos.

7) Se

realizarán copias de resguardo del sistema completo de acuerdo a lo indicado en

la frecuencia asignada a cada aplicación o sistema, previendo la conservación

de estos backups por el período de tiempo también estipulado previamente

conforme a la criticidad de la información.

8) En el

caso de utilizar backups incrementales se deberá tener en cuenta lo siguiente:

a) Se

documentará la identificación de secuencia de los backups incrementales.

b) Deberán

existir controles para prevenir la carga de cintas en una secuencia equivocada.

c) Se

realizará un backup del sistema completo cada SIETE (7) días corridos.

9) Se

efectuarán pruebas de recuperación de las copias de resguardo al menos una vez

cada TREINTA (30) días corridos. Estas pruebas servirán para constatar que se

puedan obtener correctamente los datos grabados en la cinta al momento de ser

necesarios, de forma de garantizar su propósito.

Las

pruebas se deberán formalizar en un acta escrita y firmada por el responsable

del sector técnico y el encargado de realizar la recuperación

Eventualmente

el área responsable de la Seguridad Informática presenciará las pruebas y

firmará el acta.

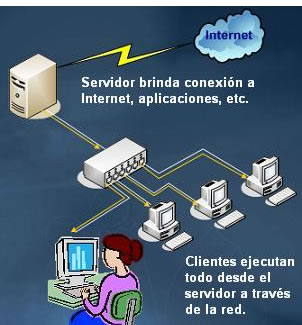

10) Los

servidores críticos deberán contar con RAIDs de discos, a los efectos de que la

información sensible no se vea afectada por potenciales desperfectos en los

discos.

11) Para

el caso de aplicaciones críticas se implementarán técnicas de replicación

automática, por hardware o software, de forma tal que si el equipo/base de

datos principal deje de funcionar el equipo/base de datos espejo tome el

control inmediatamente.

12) Los

períodos de retención de la información histórica son los siguientes:

Fuentes y

base de datos: perpetuo

Lotes de

TRANSAF: perpetuo.

Actividades

de los usuarios y pistas de auditoría: TRES (3) años.

13) El

resguardo de la información histórica se realizará utilizando soportes ópticos

de referencia no reutilizables (CDs, etc).

14) Los

procedimientos de generación y grabación de estos archivos serán automáticos, a

fin de evitar su modificación.